ネットワーク図は、情報がCXone Mpowerアプリケーション間をどのように流れるかを示しています。 図の矢印は情報の流れを表しており、リクエストのソースではありません。 接続は常に1つの場所から発生する場合がありますが、ほとんどすべてのフローは双方向に表示されます。 たとえば、ほとんどのAPIフローはRESTfulであり、常にクライアントから発信されます。 ただし、APIを介して渡されたデータは、システムに入力されるか、システムから抽出されるか、またはその両方が可能です。 そのため、矢印は双方向で表示されます。

ダイアグラムには、いくつかのタイプの分割または境界があります。 主な境界は、パブリックネットワークとプライベートネットワークの間にあります。 プライベートネットワークには、内部ネットワークとDMZネットワークの間に別の境界が含まれる場合があります。 DMZは、機密性の高い内部ネットワークを保護しながら、パブリックネットワークと対話する方法を提供します。

パブリッククラウドシステムは、完全にパブリックまたはプライベートではない複合ネットワークを導入します。 境界デバイスとサービスは通常、パブリックネットワークのエッジで暗号化を終了するため、これはエッジネットワークと呼ばれます。

これらの図は、実線と破線で暗号化の変更を示しています。 クラウドインフラストラクチャによっては、暗号化されていないトラフィックがエッジネットワークを通過する場合があります。

特に明記されていない限り、すべての顧客データは転送中および保存時に暗号化されます。

|

フィールド |

詳細 |

|---|---|

|

プライベートクラウド、企業、または顧客宅内の場所 |

|

|

パブリッククラウドとプライベートクラウドの場所 |

|

パブリッククラウドまたはプライベートクラウドの場所内での内部セグメンテーション |

|

サービスを利用する個人 |

|

サービスを使用するアプリケーションとサービス |

|

ユーザーデバイス |

|

暗号化された非個人情報の流れ。矢印は方向を示します |

|

暗号化されていない、個人情報ではない情報の流れ。矢印は方向を示しています。 |

|

暗号化された個人情報が流れ、矢印は方向を示します |

|

暗号化されていない個人情報が流れ、矢印は方向を示します |

|

境界デバイスが暗号化を終了する、個人情報または非個人情報のハイブリッドフロー |

高レベルコンポーネント

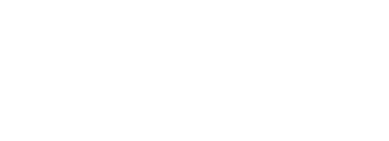

この図は、CXone Mpowerの高レベルのコンポーネントとそれらの相互関係を示しています。 CXone Mpowerクラウドコンテナには、FedRAMPと非FedRAMPの両方の本番システムのすべてのCXone Mpowerインフラストラクチャが含まれます。 CXone Mpowerはプライベートクラウドとパブリッククラウドの両方でホストされ、アプリケーションインフラストラクチャと音声インフラストラクチャに分けられます。 音声インフラストラクチャは、ほぼ独占的にプライベートクラウドを介してホストされます。

左側のコンテナは外部ネットワークであり、製品の機能に不可欠です。 これらの外部サービスは次のとおりです。

- NiCE

- パートナー

- 外部サービス

- テナント

すべての場合において、個人情報と非個人情報の両方が送信されます。 暗号化されていないトラフィックは、ほとんどの場合、音声またはその他のチャネル![]() コンタクトセンターにおける顧客とのインタラクションを促進するさまざまな音声およびデジタルのコミュニケーション媒体。トラフィックに関連しており、完全に暗号化されていない場合があります。

コンタクトセンターにおける顧客とのインタラクションを促進するさまざまな音声およびデジタルのコミュニケーション媒体。トラフィックに関連しており、完全に暗号化されていない場合があります。

一般的なフロー

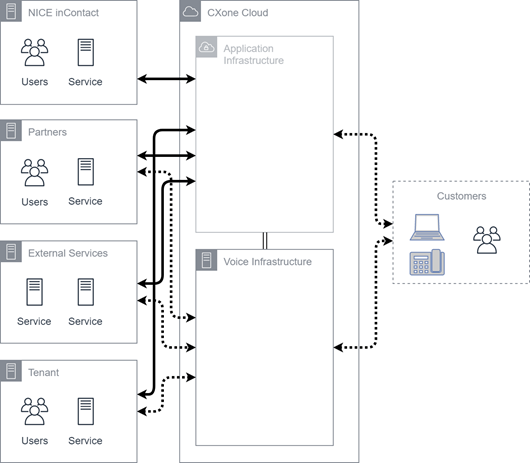

この図は、ユーザーがアプリケーションインフラストラクチャと次のCXone Mpowerアプリケーションを使用してどのように対話するかを示しています。

- CXone Mpower ACD、AdminなどのWebポータルアプリ(FTPを除く)

- ダイレクトデータアクセス

ほとんどのユーザーインタラクションは、標準のウェブプロトコルとポート(443および80)を使用して、ブラウザーとアプリケーションインフラストラクチャ間で発生します。 一部のCXone Mpowerスイートアプリケーションには他のサービスが必要であり、環境から追加のポート![]() コンピューターとサーバーの間で、ネットワークを介して情報が転送される場所。を開く必要があります。 アプリケーションインフラストラクチャコンテナには、次の3つの基本的なサービスが表示されます。

コンピューターとサーバーの間で、ネットワークを介して情報が転送される場所。を開く必要があります。 アプリケーションインフラストラクチャコンテナには、次の3つの基本的なサービスが表示されます。

- API

アプリケーションプログラミングインターフェイス。組織で使用している他のソフトウェアとCXone Mpowerシステムを接続することにより、特定の機能を自動化できます。サーバー

アプリケーションプログラミングインターフェイス。組織で使用している他のソフトウェアとCXone Mpowerシステムを接続することにより、特定の機能を自動化できます。サーバー - 認証サーバー

- Webサーバー

これらはそれぞれ技術的にはWebサーバーですが、機能とエンドポイントは異なります。 すべてのエンドポイントは、標準の階層型アプリケーションモデルを使用してDMZに存在します。 APIとWebサーバーの通信には個人情報が含まれる場合があります。 認証フローでは、トークン応答に個人データが含まれる場合があります。

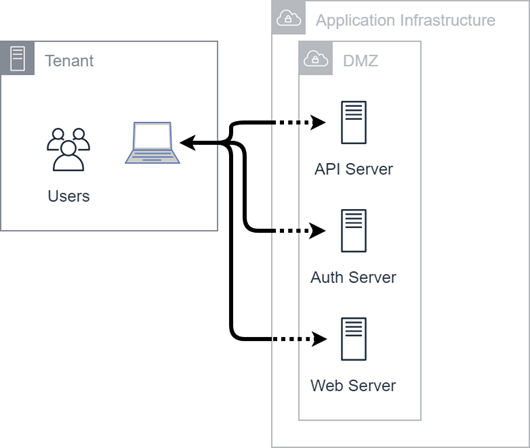

外部サービス連携

パートナーや他のプロバイダーは、CXone Mpowerと統合するアプリケーションを作成できます。 この図は、ユーザーがPerformance Management (Standalone)アプリケーションインフラストラクチャと外部統合を使用してどのように対話するかを示しています。 パートナーと外部サービスのコンポーネントを組み合わせて図を簡略化しますが、サービスはどちらでも提供できます。

パートナー統合には、独自の認証を含めることも、さまざまなメニューを介して統合することもできます。 それらは常に別のブラウザインスタンスで開き、さまざまなAPI![]() アプリケーションプログラミングインターフェイス。組織で使用している他のソフトウェアとCXone Mpowerシステムを接続することにより、特定の機能を自動化できます。を介して統合されます。 ごくまれに、統合によってCXone Mpowerウェブサーバーのコンテンツが消費される場合があります。 カスタマーチャットインターフェイスはこの例です。

アプリケーションプログラミングインターフェイス。組織で使用している他のソフトウェアとCXone Mpowerシステムを接続することにより、特定の機能を自動化できます。を介して統合されます。 ごくまれに、統合によってCXone Mpowerウェブサーバーのコンテンツが消費される場合があります。 カスタマーチャットインターフェイスはこの例です。

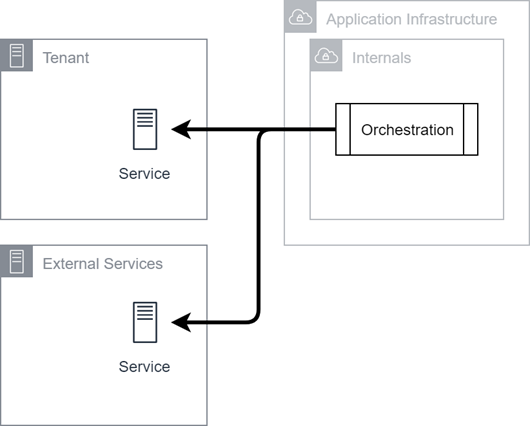

IVR連携

この図は、IVR![]() 音声応答システム(IVR)。音声またはキー入力を使用して情報を取得したり、着信音声通話を振り分けたりする自動化された電話メニュー。がテナントおよび外部サービスとどのように相互作用するかを示しています。 IVRには、多くの場合、ユーザーまたはサードパーティによって管理される可能性のある外部ソースからのデータが組み込まれています。 これらの場合、トラフィックは常に内部サーバーから発信されます。

音声応答システム(IVR)。音声またはキー入力を使用して情報を取得したり、着信音声通話を振り分けたりする自動化された電話メニュー。がテナントおよび外部サービスとどのように相互作用するかを示しています。 IVRには、多くの場合、ユーザーまたはサードパーティによって管理される可能性のある外部ソースからのデータが組み込まれています。 これらの場合、トラフィックは常に内部サーバーから発信されます。

エージェント接続

エージェントは、いくつかの異なる方法を使用してCXone Mpowerを使用して対話できます。

これらのオプションでは、物理的な電話またはソフトフォンのいずれかを使用できます。

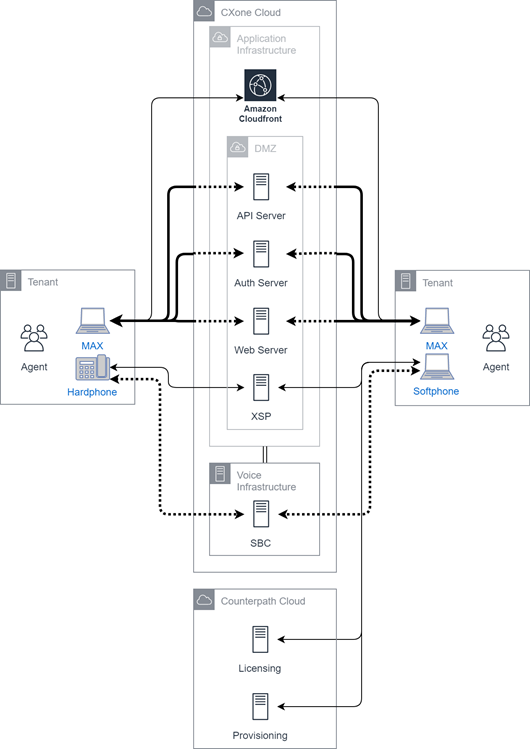

MAX

この図は、MAXの物理的な電話またはソフトフォンを使用します。 MAXはアプリケーションインフラストラクチャと統合します。 電話は主に音声インフラストラクチャとインターフェースします。 また、いくつかのアプリケーション通信があり、ソフトフォンの場合は、外部サービス統合への依存があります。

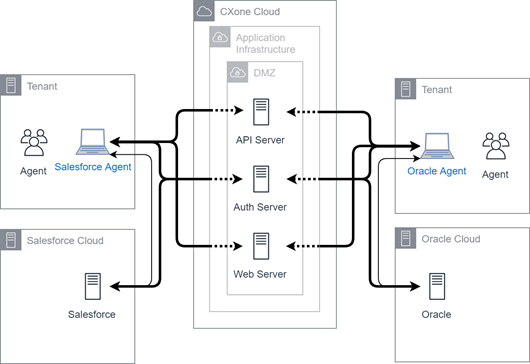

Salesforce Agent

この図は、Salesforce Agentの物理的な電話またはソフトフォンを使用します。 これらの電話は、簡単にするために図から除外されています。

両方のエージェントアプリケーションは、外部サービスリソースに依存しています。 ただし、これらもアプリケーションインフラストラクチャと直接通信し、CXone Mpower製品スイートの一部です。 場合によっては、製品は認証サーバーと通信して認証を提供し、エンドポイントと対話することがあります。

チャネル接続

次の図は、機密情報のデータフローを示しています。

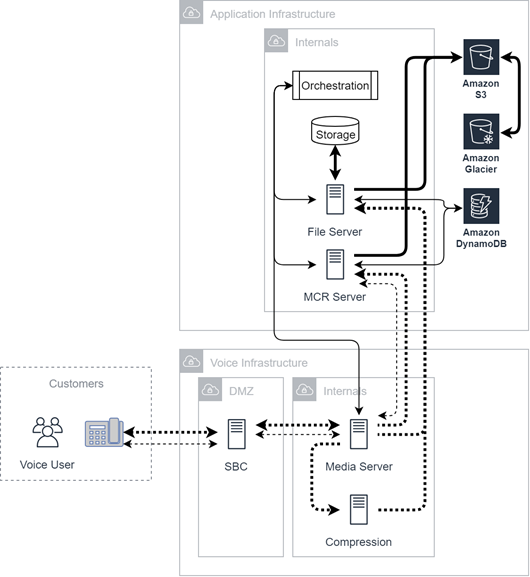

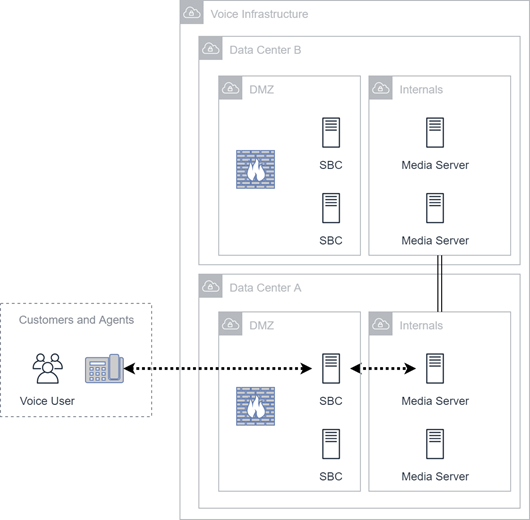

音声チャネル

これらの図は、CXone Mpower内の顧客と脚の音声接続を示しています。 冗長性とフェールオーバーは、音声インフラストラクチャにとって重要な機能です。

簡単にするために、ソースから音声インフラストラクチャのセッションボーダーコントローラ(SBC)への接続は示されていません。 この接続は、さまざまなキャリアが関与する一連のリンクである可能性があります。 このトラフィックはすべて、CXone Mpower環境内のSBCで終了します。 エージェントとレッグの接続が確立されるのはSBCです。

この情報は、会話を記録できるCXone Mpowerオーケストレーションエンジンとメディアサーバーによって管理および監視されます。 録音の両方のインスタンスで、 CXone Mpower機密情報が通信されている場合、記録をマスクまたは一時停止する機能があります。

メディアサーバーで作成された録音は、ファイルサーバーに直接渡すことも、圧縮サーバーに渡すこともできます。 メディアサーバーによって作成された記録は、ファイルサーバーストレージまたはCloud Storage Servicesに保存されます。

リアルタイム音声は、サーバーへの転送中に暗号化されません。 メディアサーバーまたはRecordingサーバーのいずれかに保存されると、保存中および転送中に暗号化されます。

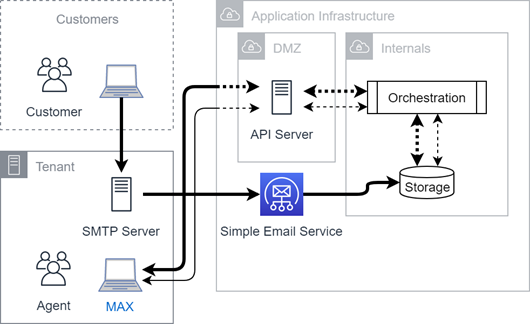

Eメール

Eメールネットワーク要件の詳細については、「システムEメール」ページをご覧ください。

この図は、受信メールの接続を示しています。 インバウンドEメールは、AWSSESまたはプライベートクラウドEメールサーバーのいずれかを使用します。 Eメールは、CXone Mpowerオーケストレーションエンジンが通知とアプリケーションへのAPI![]() アプリケーションプログラミングインターフェイス。組織で使用している他のソフトウェアとCXone Mpowerシステムを接続することにより、特定の機能を自動化できます。アクセスを処理するストレージサービスに送信されます。

アプリケーションプログラミングインターフェイス。組織で使用している他のソフトウェアとCXone Mpowerシステムを接続することにより、特定の機能を自動化できます。アクセスを処理するストレージサービスに送信されます。

ほとんどの場合、受信メールアドレスは組織によって所有および管理されているため、メールはSMTPサーバーからプラットフォームに転送されます。

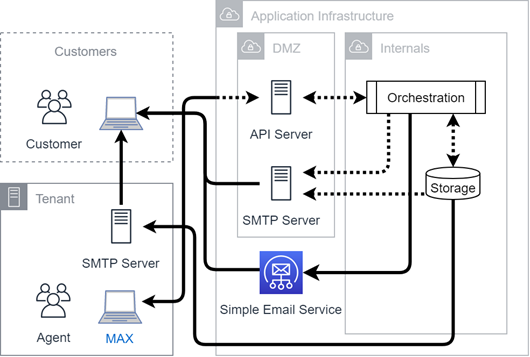

この図は、アウトバウンドメール接続を示しています。 要件に応じて、送信メールチャネルが来る可能性があります。

- SMTPサーバーからプライベート接続を介して。

- SES(推奨)またはプライベートクラウドSMTPサーバーを介して。

履歴情報はAmazonS3バケットに保存されます。

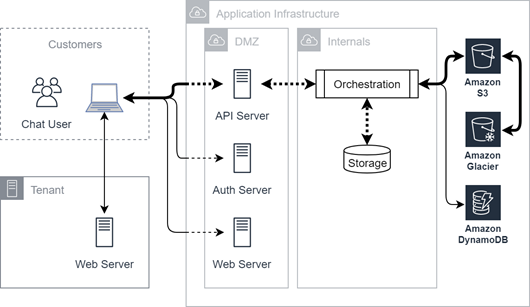

チャット

この図は、オムニチャネルチャットの接続を示しています。 チャットは、事業単位![]() CXone Mpowerシステムにおけるテクニカルサポート、請求、およびグローバル設定を管理するために使用される上位レベルの組織グループ。ウェブサーバー、CXone Mpowerウェブサーバー、およびトランスクリプトを格納する一連の認証とAPI呼び出しの組み合わせによって管理されます。 これらのトランスクリプトは、Amazon S3とAmazon Glacierに移動できます。

CXone Mpowerシステムにおけるテクニカルサポート、請求、およびグローバル設定を管理するために使用される上位レベルの組織グループ。ウェブサーバー、CXone Mpowerウェブサーバー、およびトランスクリプトを格納する一連の認証とAPI呼び出しの組み合わせによって管理されます。 これらのトランスクリプトは、Amazon S3とAmazon Glacierに移動できます。

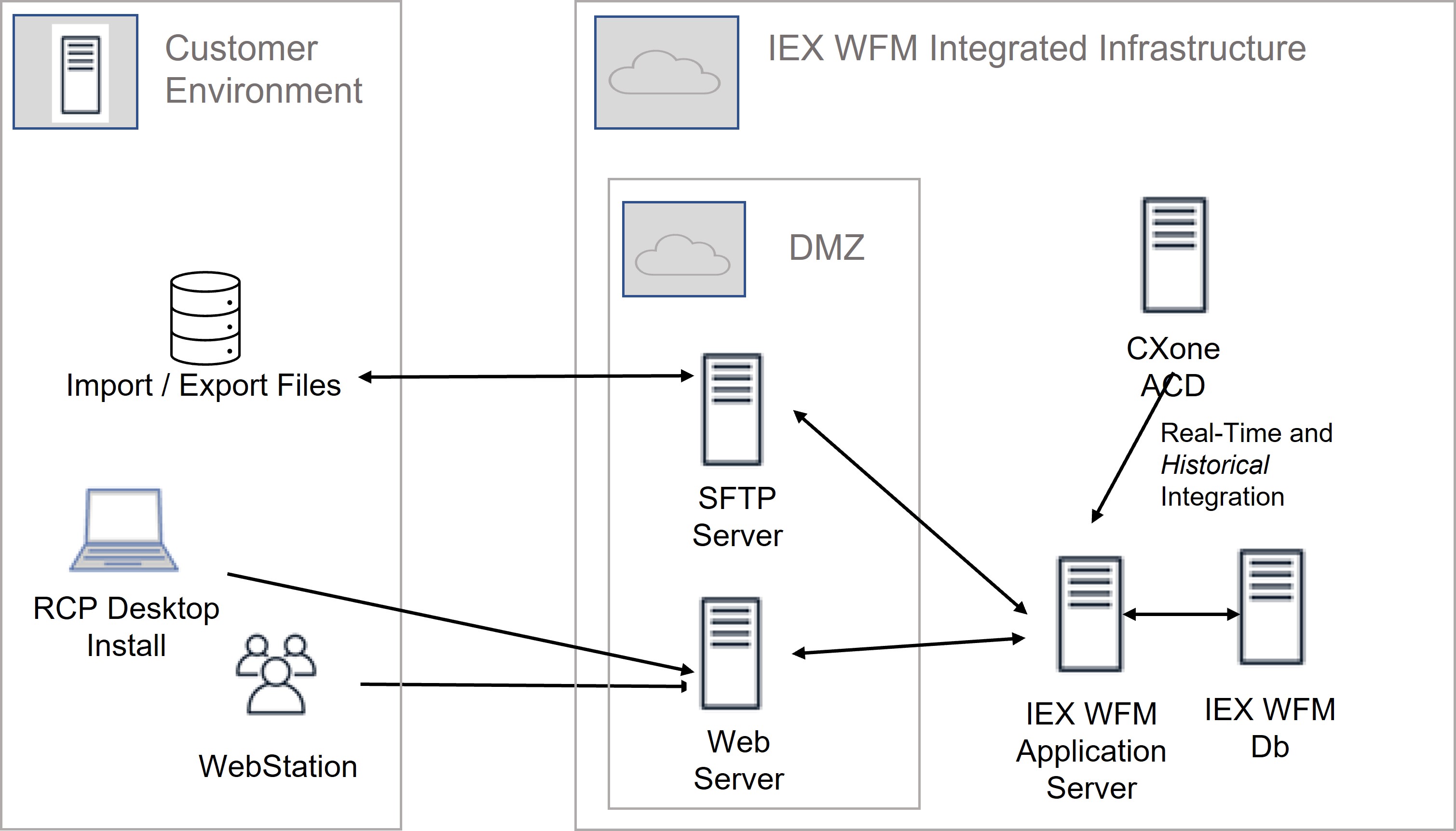

IEX WFM Integrated接続性

この図は、環境とIEX WFM Integratedの間の基本的な接続を示しています。

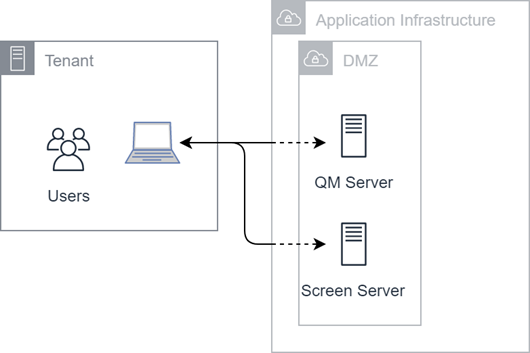

Engage QM Integrated接続性

この図は、環境とEngage QM Integratedの間の基本的な接続を示しています。 他のアーキテクチャもサポートされています。

ホスト名別の接続

CXone Mpowerは接続のタイプに応じて、さまざまな異なるホスト名とサービスを使用します。

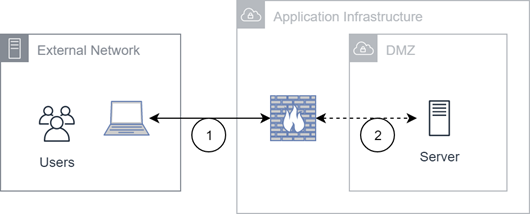

プライベートデータセンター接続

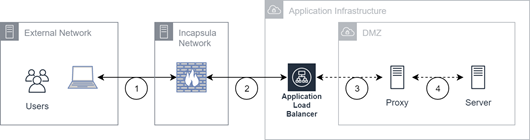

(1)外部ネットワークからのトラフィックは、TLSセッションを終了するハードウェアファイアウォールで終了します。 安全なトラフィックはTLS1.2以降を使用します。 保護されていないトラフィックはサーバーによって処理されます。 (2)ファイアウォールとサーバー間のトラフィックは暗号化されていません。

次の領域は、プライベートデータセンターを指します。

- 米国のデータセンター

- EUデータセンター

この図は、次のホスト名を使用したプライベートデータセンターの接続を示しています。

|

Hostnames |

|---|

| agent-{cluster} |

| agentstats- {cluster} |

| api- {cluster} |

| api |

| bi |

| bu{tenant} |

| engage |

| getnextevent- {cluster} |

| home-{cluster} |

| incontrol- {cluster} |

| intouch- {cluster} |

| login |

| phonebook-{cluster} |

| reporter.engage |

| screen {num} |

| 検索 |

| security |

| stream{num} |

| {cluster} |

| {custom} |

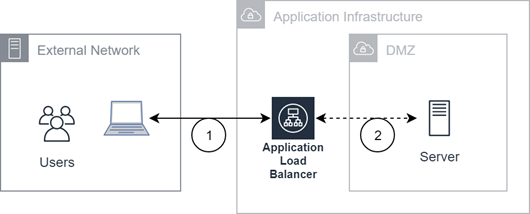

AWSデータセンターへのダイレクト接続

(1)外部ネットワークからのトラフィックは、TLSセッションを終了するアプリケーションロードバランサーで終了します。 安全なトラフィックはTLS1.2以降を使用します。 保護されていないトラフィックはサーバーによって処理されます。 (2)ファイアウォールとサーバー間のトラフィックは暗号化されていません。

次の領域は、直接データセンターを指します:

- 米国 AWS

- FedRAMP AWS

- EU AWS

- オーストラリア AWS

この図は、以下のホスト名によるAWSデータセンターの直接接続を示しています。

|

Hostnames |

|---|

| agent-{cluster} |

| agentstats- {cluster} |

| analytics-{area} |

| analytics |

| api-{area} |

| api- {cluster} |

| api |

| 認証 |

| bi-{area} |

| bu{tenant}-nicewfm |

| getnextevent- {cluster} |

| home-{cluster} |

| incontact |

| incontrol- {cluster} |

| intouch- {cluster} |

| login-{area} |

| login |

| phonebook-{cluster} |

| security-{area} |

| security |

| {cluster} |

| {custom} |

間接的なAWSデータセンター接続性

(1)外部ネットワークからのトラフィックは、TLSセッションを終了するIncapsulaサービスで終了します。 (2)新しいTLSセッションを開始するIncapsulaサービスと、TLSセッションを終了するアプリケーションロードバランサーの間のトラフィック。 安全なトラフィックはTLS1.2以降を使用します。 保護されていないトラフィックはサーバーによって処理されます。 (3)アプリケーションロードバランサーとプロキシ間のトラフィックは暗号化されていません。 プロキシとサーバー間のトラフィックは暗号化されていません。

次の領域は、公共のデータセンターを指します。

- 米国 AWS

- FedRAMP AWS

- EU AWS

- オーストラリア AWS

この図は、以下のホスト名による間接的なAWSデータセンター接続を示しています。

|

Hostnames |

|---|

| {area} |

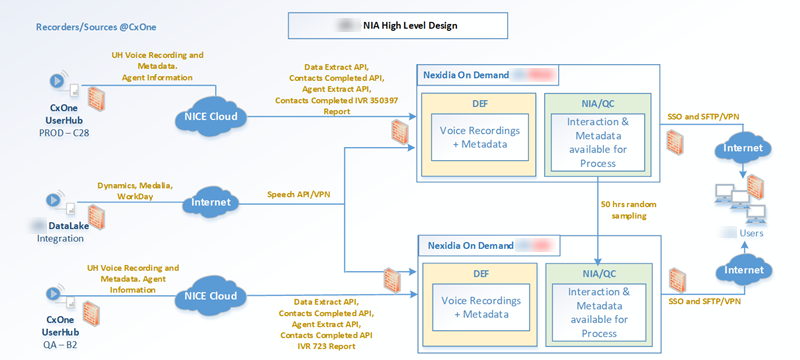

Nexidia

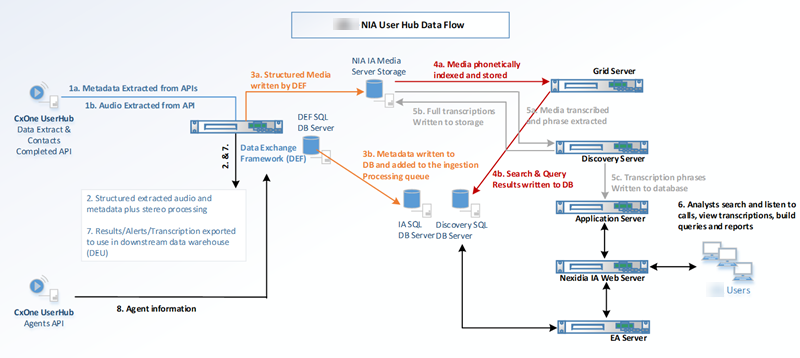

この図は、CXone MpowerがNexidiaに接続する方法を示しています。 この接続は、次のAPIを使用して確立されます。

これらのAPIは、CXone Mpowerから記録とメタデータをプルします。

Nexidia データフロー

(1) APIはCXone Mpowerからメタデータとオーディオ録音を抽出します。 (2) メタデータはカタログ化され、記録はData Exchange Framework (DEF) で処理されます。 (3) DEFから処理されたデータはMedia Storageにコピーされます。 (4) Media Storageでは、データに音声インデックスが付けられます。 (5) Media Storageでは、データが書き起こされ、フレーズが抽出されます。 (6) アナリストはこのNexidiaアプリケーションを使用して、通話の聞き取り、文字起こしの表示、クエリとレポートの作成を行います。

この図は、CXone Mpowerからの記録とメタデータが、アナリストが聞いたり表示したりするためにどのようにNexidiaサーバーに取り込まれるかを示しています。

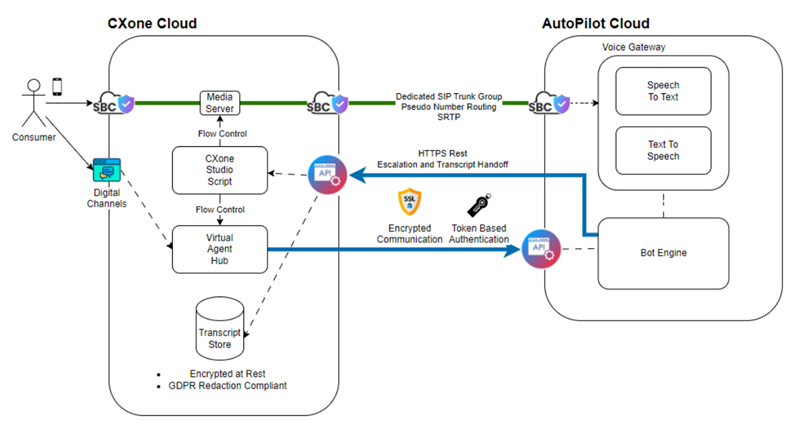

Autopilot

この図は、CXone MpowerがAutopilotに接続する方法を示しています。