Netzwerkdiagramme veranschaulichen, wie Informationen über CXone Mpower Anwendungen hinweg fließen. Die in den Diagrammen gezeigten Pfeile stellen den Informationsfluss dar und nicht die Quelle der Anforderung. Fast alle Ströme erscheinen bidirektional, auch wenn die Verbindung immer von einem Ort ausgeht. Beispielsweise sind die meisten API-Flows REST-fähig und stammen immer vom Client. Daten, die über die API übergeben werden, können jedoch in das System eingegeben, aus dem System extrahiert werden oder beides. Deshalb wird der Pfeil als bidirektional dargestellt.

In den Diagrammen gibt es mehrere Arten von Unterteilungen oder Begrenzungen. Eine primäre Grenze ist die zwischen öffentlichen und privaten Netzwerken. Private Netzwerke können eine weitere Grenze zwischen internen und DMZ-Netzwerken enthalten. Die DMZ bietet eine Möglichkeit, mit öffentlichen Netzwerken zu interagieren und gleichzeitig sensible interne Netzwerke zu schützen.

Öffentliche Cloud-Systeme führen ein kombiniertes Netzwerk ein, das nicht vollständig öffentlich oder privat ist. Dies wird als Edge-Netz bezeichnet, da die Grenzgeräte und -dienste in der Regel die Verschlüsselung am Rande des öffentlichen Netzes beenden.

Die Diagramme zeigen Änderungen der Verschlüsselung durch durchgezogene und gestrichelte Linien an. Abhängig von der Cloud-Infrastruktur kann dies dazu führen, dass unverschlüsselter Datenverkehr über Edge-Netzwerke geleitet wird.

Sofern nicht anders angegeben, werden alle Kundendaten während des Transports und in Rest verschlüsselt.

|

Feld |

Details |

|---|---|

|

Private Cloud, Unternehmens- oder Kundenstandorte |

|

|

Öffentliche und private Cloud-Standorte |

|

Interne Segmentierung innerhalb öffentlicher oder privater Cloud-Standorte |

|

Einzelpersonen, die die Dienste nutzen |

|

Anwendungen und Dienste, die die Dienste nutzen |

|

Anwendergeräte |

|

Verschlüsselte, nicht-personenbezogene Informationsflüsse, mit Pfeilen, die die Richtung angeben |

|

Unverschlüsselte, nicht-personenbezogene Informationsflüsse, mit Pfeilen, die die Richtung angeben |

|

Verschlüsselte persönliche Datenflüsse, mit Pfeilen, die die Richtung angeben |

|

Unverschlüsselte, persönliche Informationsflüsse, mit Pfeilen, die die Richtung angeben |

|

Hybride Flüsse für persönliche oder nicht-persönliche Informationen, bei denen ein Grenzgerät die Verschlüsselung beendet |

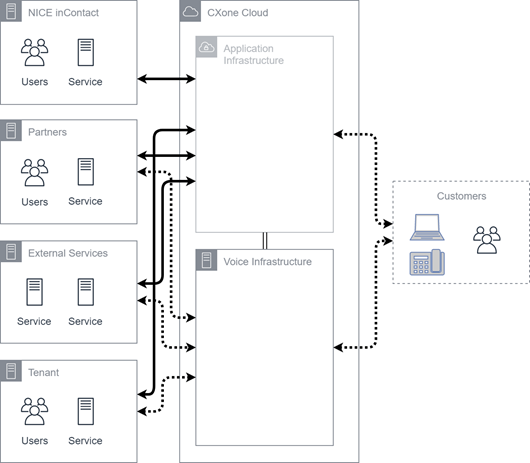

Komponenten höherer Ebene

Dieses Diagramm zeigt die High-Level-Komponenten von CXone Mpower und ihre Beziehungen zueinander. Der CXone Mpower Cloud-Container umfasst alles der CXone Mpower-Infrastruktur für FedRAMP- und Nicht-FedRAMP-Produktionssysteme. CXone Mpower wird sowohl in privaten als auch in öffentlichen Clouds gehostet und ist in Anwendungsinfrastruktur und Sprachinfrastruktur unterteilt. Die Sprachinfrastruktur wird fast ausschließlich über die private Cloud gehostet.

Die Container auf der linken Seite sind externe Netzwerke und für die Produktfunktionalität von wesentlicher Bedeutung. Diese externen Dienste umfassen:

- NiCE

- Partner

- Externe Dienste

- Mandant

In allen Fällen werden sowohl persönliche als auch nicht persönliche Informationen übertragen. Nicht verschlüsselter Datenverkehr bezieht sich fast immer auf Sprach- oder anderen Kanal![]() Verschiedene telefonische und digitale Kommunikationsmedien, die Kundeninteraktionen in einem Contact Center ermöglichen.verkehr und ist möglicherweise nicht vollständig verschlüsselt.

Verschiedene telefonische und digitale Kommunikationsmedien, die Kundeninteraktionen in einem Contact Center ermöglichen.verkehr und ist möglicherweise nicht vollständig verschlüsselt.

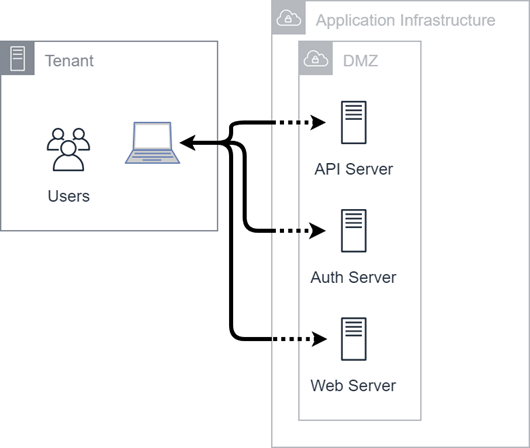

Gemeinsame Flüsse

Dieses Diagramm veranschaulicht, wie Benutzer mit CXone Mpower unter Verwendung der Anwendungsinfrastruktur und der folgenden Anwendungen interagieren:

- CXone Mpower Webportal-Apps wie ACD, Admin usw. (außer FTP)

- Direkter Datenzugriff

Die meisten Benutzerinteraktionen finden zwischen einem Browser und der Anwendungsinfrastruktur über Standard-Webprotokolle und -ports (443 und 80) statt. Einige Anwendungen der CXone Mpower Suite benötigen andere Dienste und es müssen zusätzliche Ports![]() Übertragung von Informationen über ein Netzwerk zwischen Computer und Server. aus Ihrer Umgebung geöffnet werden. Es gibt drei grundlegende Dienste, die im Anwendungsinfrastrukturcontainer angezeigt werden:

Übertragung von Informationen über ein Netzwerk zwischen Computer und Server. aus Ihrer Umgebung geöffnet werden. Es gibt drei grundlegende Dienste, die im Anwendungsinfrastrukturcontainer angezeigt werden:

- API

Application Programming Interface. Ermöglicht Ihnen die Automatisierung bestimmter Funktionen durch das Verbinden Ihres CXone Mpower-Systems mit anderer Software.-Server

Application Programming Interface. Ermöglicht Ihnen die Automatisierung bestimmter Funktionen durch das Verbinden Ihres CXone Mpower-Systems mit anderer Software.-Server - Authentifizierungsserver

- Webserver

Jeder von ihnen ist technisch gesehen ein Webserver, aber ihre Funktionen und Endpunkte sind unterschiedlich. Alle Endpunkte befinden sich in einer DMZ unter Verwendung eines standardmäßigen abgestuften Anwendungsmodells. Die API- und Webserverkommunikation kann persönliche Informationen enthalten. Authentifizierungsabläufe können persönliche Daten in Token-Antworten enthalten.

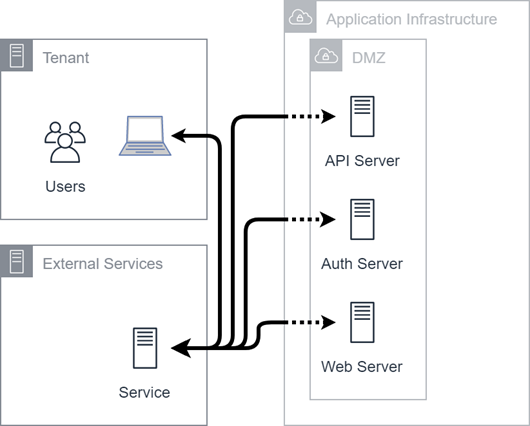

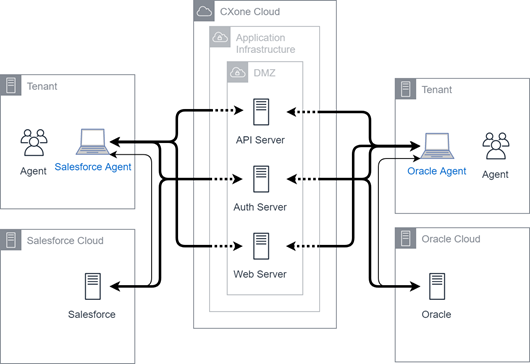

Externe Service-Integrationen

Partner und andere Anbieter können Anwendungen erstellen, die sich in CXone Mpower integrieren. Dieses Diagramm veranschaulicht, wie Benutzer mit Performance Management (Standalone) unter Verwendung der Anwendungsinfrastruktur und externer Integrationen interagieren. Die Partner- und externen Servicekomponenten werden kombiniert, um das Diagramm zu vereinfachen. Der Service kann jedoch auch von beiden bereitgestellt werden.

Partnerintegrationen können eine eigene Authentifizierung beinhalten oder sie können über verschiedene Menüs integrieren. Sie werden immer in einer separaten Browser-Instanz geöffnet und über verschiedene APIs![]() Application Programming Interface. Ermöglicht Ihnen die Automatisierung bestimmter Funktionen durch das Verbinden Ihres CXone Mpower-Systems mit anderer Software. integriert. In sehr wenigen Fällen kann eine Integration Inhalte von CXone Mpower Webservern konsumieren. Kunden-Chat-Schnittstelle ist ein Beispiel dafür.

Application Programming Interface. Ermöglicht Ihnen die Automatisierung bestimmter Funktionen durch das Verbinden Ihres CXone Mpower-Systems mit anderer Software. integriert. In sehr wenigen Fällen kann eine Integration Inhalte von CXone Mpower Webservern konsumieren. Kunden-Chat-Schnittstelle ist ein Beispiel dafür.

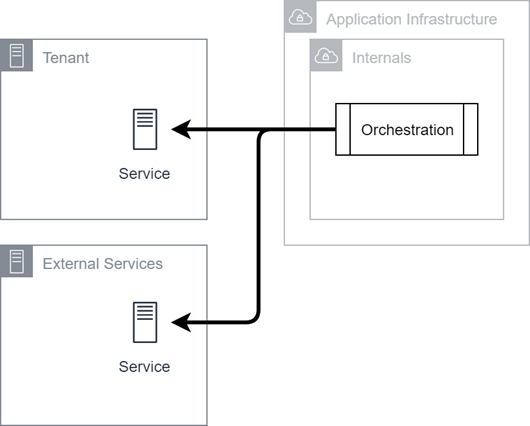

IVR-Integrationen

Dieses Diagramm zeigt, wie IVR![]() Interactive Voice Response (Interaktive Sprachausgabe). Automatisiertes Telefonmenü, mit dem Anrufer durch Sprachbefehle oder Tasteneingaben interagieren, um Informationen zu erhalten, einen eingehenden Sprachanruf zu routen oder beides. mit Mandanten und externen Services interagiert. IVR bezieht oft Daten aus externen Quellen ein, die von Ihnen oder von Dritten verwaltet werden können. In diesen Fällen stammt der Datenverkehr immer von internen Servern.

Interactive Voice Response (Interaktive Sprachausgabe). Automatisiertes Telefonmenü, mit dem Anrufer durch Sprachbefehle oder Tasteneingaben interagieren, um Informationen zu erhalten, einen eingehenden Sprachanruf zu routen oder beides. mit Mandanten und externen Services interagiert. IVR bezieht oft Daten aus externen Quellen ein, die von Ihnen oder von Dritten verwaltet werden können. In diesen Fällen stammt der Datenverkehr immer von internen Servern.

Agentenkonnektivität

Agenten können mit CXone Mpower über verschiedene Methoden interagieren:

Diese Optionen können entweder ein physisches Telefon oder ein Softphone verwenden.

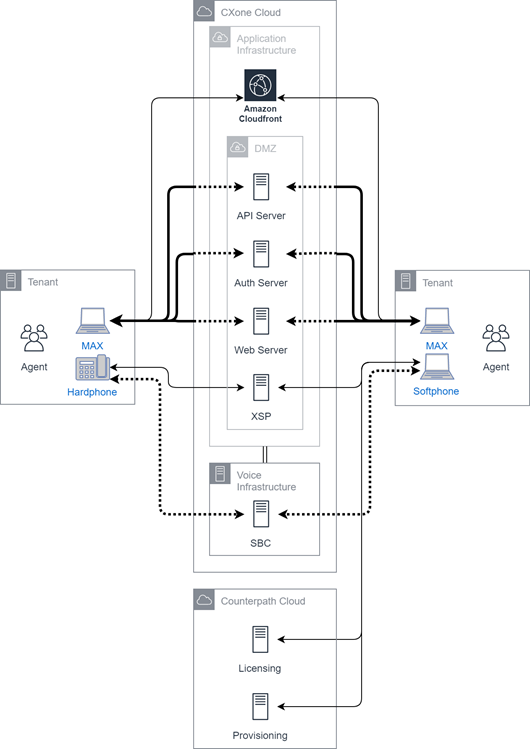

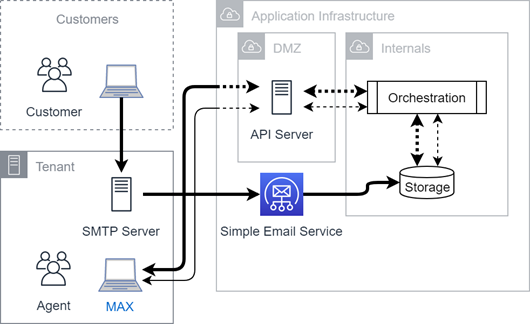

MAX

Dieses Diagramm veranschaulicht die Agenten-Konnektivität für MAX unter Verwendung eines physischen Telefons oder eines Softphones. MAX lässt sich in die Anwendungsinfrastruktur integrieren. Das Telefon bildet in erster Linie die Schnittstelle zur Sprachinfrastruktur. Außerdem gibt es eine gewisse Anwendungskommunikation und bei Softphones eine Abhängigkeit von externen Dienstintegrationen.

Salesforce Agent

Dieses Diagramm veranschaulicht die Agenten-Konnektivität für Salesforce Agent unter Verwendung eines physischen Telefons oder eines Softphones. Diese Telefone sind der Einfachheit halber aus dem Diagramm ausgeschlossen.

Beide Agentenanwendungen sind von externen Serviceressourcen abhängig. Sie kommunizieren jedoch auch direkt mit der Anwendungsinfrastruktur und sind Teil der CXone Mpower Produktsuite. In einigen Fällen kommunizieren die Produkte möglicherweise mit dem Authentifizierung-Server, um Authentifizierungen bereitzustellen und mit Endpunkten zu interagieren.

Kanalverbindung

Die folgenden Diagramme veranschaulichen den Datenfluss von sensiblen Informationen.

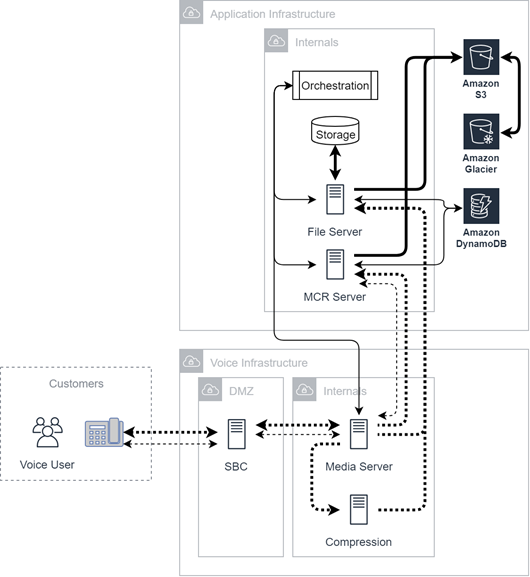

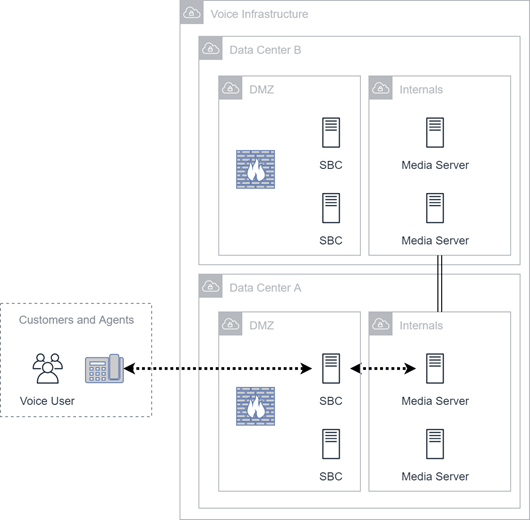

Sprachkanal

Diese Diagramme bieten visuelle Darstellungen der Sprachverbindung zwischen Kunden und CXone Mpower Produkte. Redundanz und Failover sind wichtige Funktionen für die Sprachinfrastruktur.

Die Konnektivität von der Quelle zu einem Session Border Controller (SBC) in der Sprachinfrastruktur ist der Einfachheit halber nicht dargestellt. Diese Konnektivität kann eine Reihe von Verbindungen sein, an denen verschiedene Beförderer beteiligt sind. Der gesamte Verkehr endet beim SBC in der CXone Mpower Umgebung. Auf der SBC wird die Agentendurchwahl-Konnektivität hergestellt.

Diese Informationen werden von der CXone Mpower Orchestrierungs-Engine und dem Medienserver verwaltet und überwacht, die die Konversation aufzeichnen können. In beiden Fällen der Aufzeichnung kann CXone Mpower die Aufzeichnung maskieren oder anhalten, wenn vertrauliche Informationen übermittelt werden.

Vom Medienserver erstellte Aufzeichnungen können entweder direkt an den Dateiserver oder über einen Komprimierungsserver übertragen werden. Vom Medienserver erstellte Aufzeichnungen befinden sich im Dateiserver-Speicher oder Cloud Storage Services.

Echtzeit-Sprache wird während der Übertragung zum Server nicht verschlüsselt. Sobald sie auf dem Medienserver oder dem Server Recording gespeichert sind, werden sie im Ruhezustand und bei der Übertragung verschlüsselt.

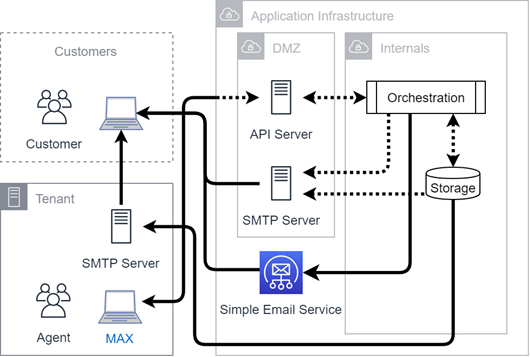

Auf der Seite System-E-Mail erfahren Sie mehr über E-Mail-Netzwerk-Anforderungen.

Dieses Diagramm veranschaulicht die Konnektivität für eingehende E-Mails. Eingehende E-Mails verwenden entwederAWS SES oder private Cloud-E-Mail-Server. E-Mails werden an den Speicherdienst gesendet, wo die Orchestrierungs-Engine CXone Mpower die Benachrichtigungen und den API-Zugriff![]() Application Programming Interface. Ermöglicht Ihnen die Automatisierung bestimmter Funktionen durch das Verbinden Ihres CXone Mpower-Systems mit anderer Software. auf Anwendungen verarbeitet.

Application Programming Interface. Ermöglicht Ihnen die Automatisierung bestimmter Funktionen durch das Verbinden Ihres CXone Mpower-Systems mit anderer Software. auf Anwendungen verarbeitet.

In den meisten Fällen werden E-Mails von Ihrem SMTP-Server an die Plattform weitergeleitet, da die eingehenden E-Mail-Adressen im Besitz Ihrer Organisation sind und von dieser verwaltet werden.

Dieses Diagramm veranschaulicht die Konnektivität für ausgehende E-Mails. Je nach Ihren Anforderungen können ausgehende E-Mail-Kanäle kommen:

- Von Ihrem SMTP-Server über eine private Verbindung.

- Über SES (bevorzugt) oder private Cloud-SMTP-Server.

Historische Informationen werden in Amazon S3 gespeichert.

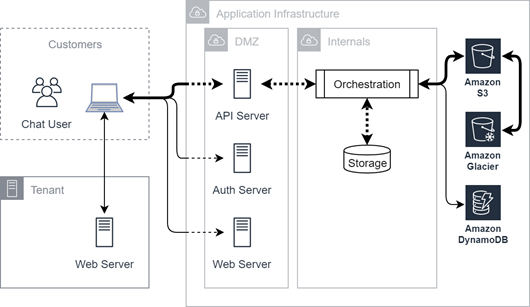

Chat

Dieses Diagramm veranschaulicht die Omnichannel-Chat-Konnektivität. Der Chat wird durch eine Kombination aus dem Webserver der Business Unit![]() Eine übergeordnete organisatorische Gruppierung, die Sie für die technische Unterstützung und Abrechnung und außerdem zur Bearbeitung von globalen Einstellungen in Ihrem CXone Mpower-System einsetzen können.., dem Webserver CXone Mpower und einer Reihe von Authentifizierungs- und API-Aufrufen verwaltet, die Transkripte speichern. Diese Transkripte können dann in Amazon S3 und Amazon Glacier verschoben werden.

Eine übergeordnete organisatorische Gruppierung, die Sie für die technische Unterstützung und Abrechnung und außerdem zur Bearbeitung von globalen Einstellungen in Ihrem CXone Mpower-System einsetzen können.., dem Webserver CXone Mpower und einer Reihe von Authentifizierungs- und API-Aufrufen verwaltet, die Transkripte speichern. Diese Transkripte können dann in Amazon S3 und Amazon Glacier verschoben werden.

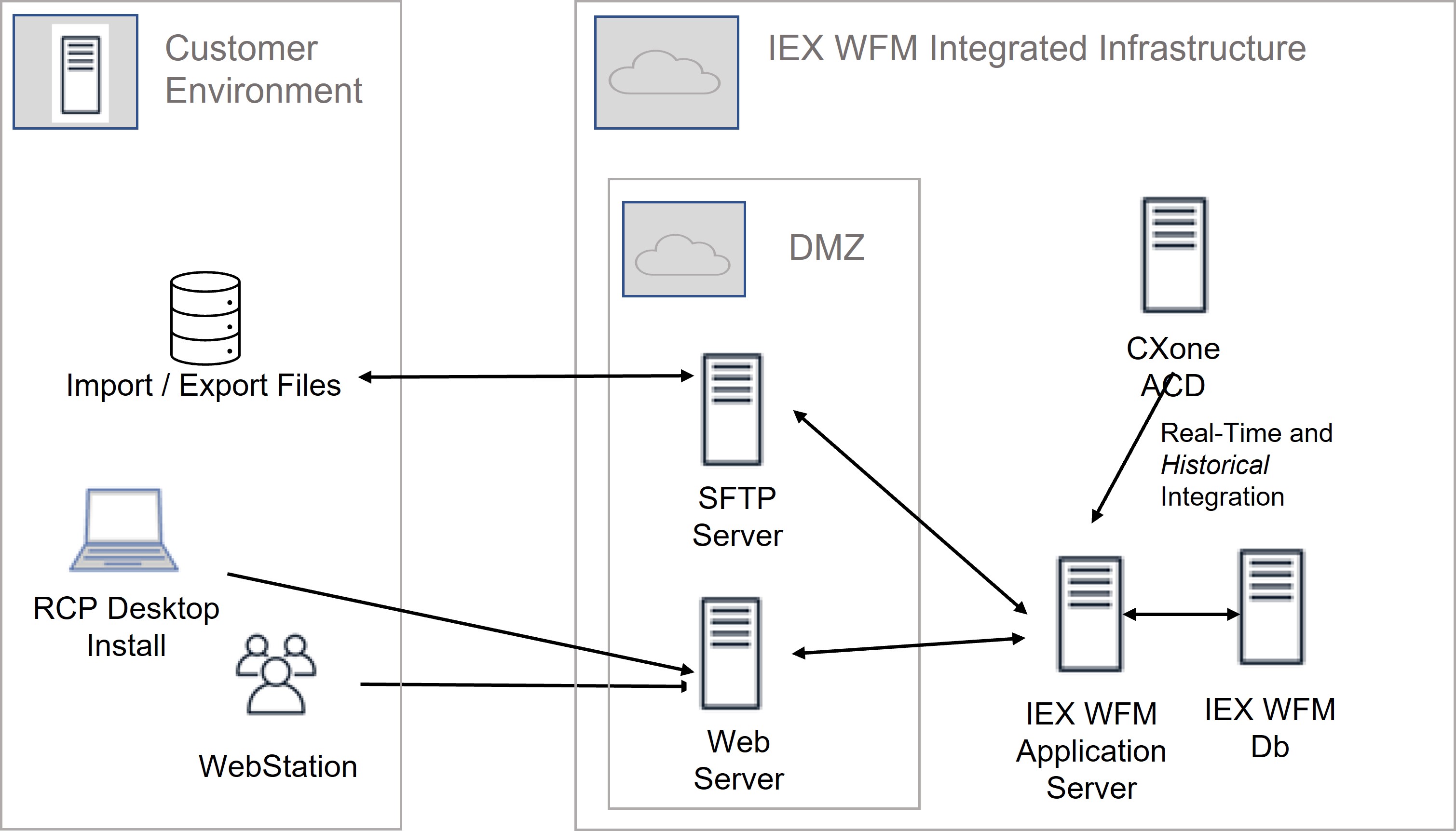

IEX WFM Integrated Konnektivität

Dieses Diagramm veranschaulicht die grundlegende Konnektivität zwischen Ihrer Umgebung und IEX WFM Integrated.

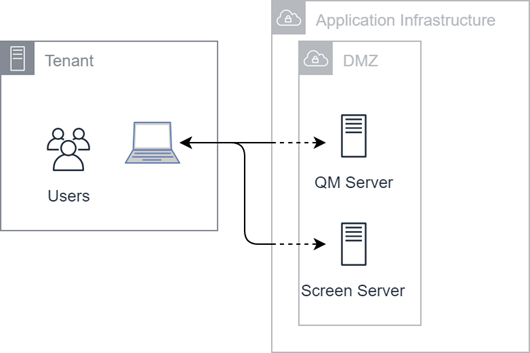

Engage QM Integrated Konnektivität

Dieses Diagramm veranschaulicht die grundlegende Konnektivität zwischen Ihrer Umgebung und Engage QM Integrated. Andere Architekturen werden ebenfalls unterstützt.

Konnektivität nach Hostname

CXone Mpower verwendet je nach Art der Verbindung eine Vielzahl unterschiedlicher Hostnamen und Dienste:

- Konnektivität für private Rechenzentren

- Direkte AWS Rechenzentrumsanbindung

- Indirekte AWS Rechenzentrumsanbindung

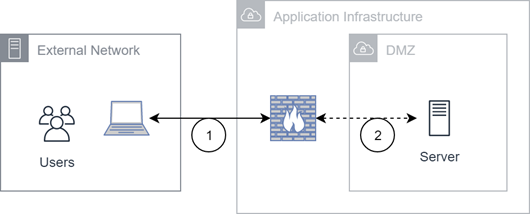

Konnektivität für private Rechenzentren

(1) Der Datenverkehr vom externen Netzwerk endet an einer Hardware-Firewall, die die TLS-Sitzung beendet. Sicherer Datenverkehr verwendet TLS 1.2 oder höher. Ungeschützter Datenverkehr wird vom Server verarbeitet. (2) Der Datenverkehr zwischen Firewall und Server wird nicht verschlüsselt.

Die folgenden Bereiche beziehen sich auf private Rechenzentren:

- US-Rechenzentrum

- EU-Rechenzentrum

Dieses Diagramm veranschaulicht die Konnektivität des privaten Rechenzentrums mit den folgenden Hostnamen:

|

Hostnamen |

|---|

| agent-{cluster} |

| agentstats- {cluster} |

| api-{cluster} |

| API |

| bi |

| bu{tenant} |

| engage |

| getnextevent-{cluster} |

| home-{cluster} |

| incontrol-{cluster} |

| intouch-{cluster} |

| login |

| phonebook-{cluster} |

| reporter.engage |

| screen{num} |

| suchen |

| security |

| stream{num} |

| {cluster} |

| {custom} |

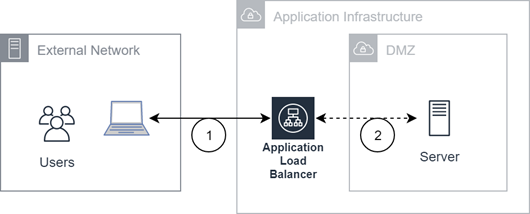

Direkte AWS Rechenzentrumsanbindung

(1) Der Datenverkehr vom externen Netzwerk endet an einem Application Load Balancer, der die TLS-Sitzung beendet. Sicherer Datenverkehr verwendet TLS 1.2 oder höher. Ungeschützter Datenverkehr wird vom Server verarbeitet. (2) Der Datenverkehr zwischen Firewall und Server wird nicht verschlüsselt.

Die folgenden Bereiche beziehen sich auf direkte Rechenzentren:

- US AWS

- FedRAMP AWS

- EU AWS

- AUS AWS

Das Diagramm veranschaulicht die direkte AWS Rechenzentrumsanbindung mit den folgenden Hostnamen:

|

Hostnamen |

|---|

| agent-{cluster} |

| agentstats- {cluster} |

| analytics-{area} |

| analytics |

| api-{area} |

| api-{cluster} |

| API |

| auth |

| bi-{area} |

| bu{tenant}-nicewfm |

| getnextevent-{cluster} |

| home-{cluster} |

| incontact |

| incontrol-{cluster} |

| intouch-{cluster} |

| login-{area} |

| login |

| phonebook-{cluster} |

| security-{area} |

| security |

| {cluster} |

| {custom} |

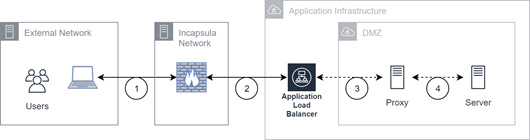

Indirekte AWS Rechenzentrumsanbindung

(1) Der Datenverkehr vom externen Netzwerk endet bei einem Incapsula-Dienst, der die TLS-Sitzung beendet. (2) Datenverkehr zwischen dem Incapsula-Dienst, der eine neue TLS-Sitzung startet, und dem Application Load Balancer, der die TLS-Sitzung beendet. Sicherer Datenverkehr verwendet TLS 1.2 oder höher. Ungeschützter Datenverkehr wird vom Server verarbeitet. (3) Der Datenverkehr zwischen dem Application Load Balancer und dem Proxy wird nicht verschlüsselt. Der Datenverkehr zwischen dem Proxy und dem Server wird nicht verschlüsselt.

Die folgenden Bereiche beziehen sich auf öffentliche Rechenzentren:

- US AWS

- FedRAMP AWS

- EU AWS

- AUS AWS

Das Diagramm veranschaulicht die indirekte AWS Rechenzentrumskonnektivität mit den folgenden Hostnamen:

|

Hostnamen |

|---|

| {area} |

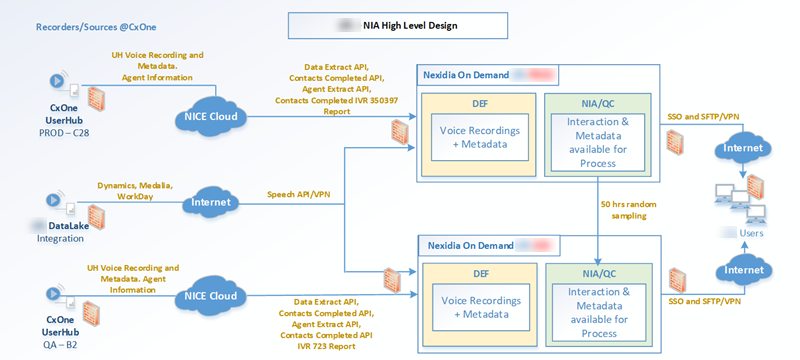

Nexidia

Dieses Diagramm veranschaulicht, wie sich CXone Mpower mit Nexidia verbindet. Diese Verbindung wird durch Verwendung dieser APIs aufgebaut:

Diese APIs holen Aufzeichnungen und Metadaten von CXone Mpower.

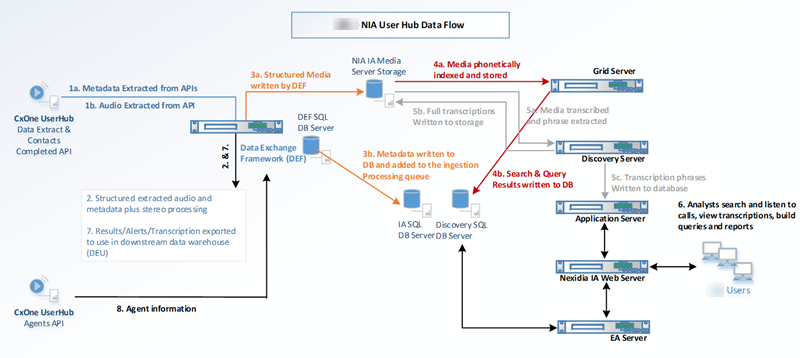

Nexidia-Datenfluss

(1) APIs extrahieren Metadaten und Audioaufzeichnungen von CXone Mpower. (2) Die Metadaten werden katalogisiert und die Aufzeichnungen werden im Data Exchange Framework (DEF) verarbeitet. (3) Verarbeitete Daten aus dem DEF werden zum Medienspeicher kopiert. (4) Im Medienspeicher werden die Daten phonetisch indiziert. (5) Noch im Medienspeicher werden die Daten transkribiert und Phrasen werden extrahiert. (6) Analysten nutzen die Nexidia-Anwendung, um Anrufe anzuhören, Transkripte anzusehen und Abfragen und Berichte zu erstellen.

Dieses Diagramm veranschaulicht, wie Aufzeichnungen und Metadaten von CXone Mpower in Nexidia-Server geholt werden, damit Analysten sie anhören und ansehen können.

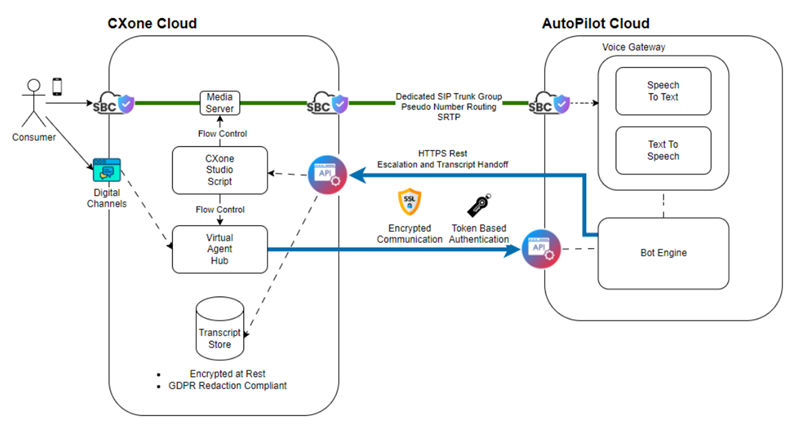

Autopilot

Dieses Diagramm veranschaulicht, wie sich CXone Mpower mit Autopilot verbindet.